Un chemin TORtueux

Au cours de cet atelier, les participants vont découvrir comment fonctionne Internet et se transformer en routeur / facteur pour acheminer des données. Ils vont aussi apprendre comment protéger leurs données des yeux des facteurs indiscrets.

| Public | Ados, adultes et Seniors |

|---|---|

| Participants | 5 à 15 participant.e.s |

| Nombre d’animateurs | 1 |

| Préparation | 15 minutes |

| Durée de l’animation | 2 heures |

Étape 1 : comment ça fonctionne Internet (en gros, en très gros)

Il n’est jamais négligeable de prendre 10 minutes pour expliquer ce qu’est internet, se sont des millions d’ordinateurs connectés entre eux et qui se parlent, tout simplement ! La connexion se fait à plusieurs endroit, en tout premier chez le fournisseur d’accès qui va connecter votre ordinateur au réseau internet, ensuite dans internet il y a des nœuds d’échange qui sont connectés entre eux afin que tout le monde puisse se parler et surtout pallier à une panne, si un noeud tombe en panne, le trafic (nos mails, surf, …) passera ailleurs pour trouver son chemin jusqu’à bon port.

Toute cette infrastructure, Internet, repose sur des machines, des ordinateurs dédiés à une tâche unique à savoir acheminer des information d’un point à un autre. On appelle ces ordinateurs qui composent Internet des routeurs (le nom est explicite, cela route les connexions vers la bonne destination, si je demande à mon navigateur d’aller sur www.mesrecettes.fr, j’y vais, merci aux routeurs).

Rendez vous sur https://netsim.erinn.io/?level=5 et affichez l’animation, (si vous n’avez pas de quoi montrer l’animation, un dessin sur tableau suffira). Elle représente des ordinateurs qui s’envoient des données représentées par les bulles de couleurs (qui seront nos cartes postale pour la suite) passant par des routeurs pour trouver le bon chemin, c’est le rôle du routeur, il connaît toute les adresses des ordinateurs et des sites.

Étape 2 : on crée notre propre Internet !

Vous allez maintenant créer votre propre réseau Internet dans la salle. Vous allez lancer un jeu de rôle avec 3 puis 4 participants :

- 1 expéditeur

- 1 destinataire

- 1 facteur puis deux facteurs

Les participants ayant visualisé l’animation il sera normalement plus facile pour eux de comprendre le jeu de rôle et la place de chacun. Demandez à ou désignez 3 personnes qui auront les rôles de expéditeur, de destinataire et de facteur (ou en langage Internet, de « routeur »).

Donnez une carte postale à l’expéditeur. Il va la remplir avec son nom et son adresse ainsi qu’avec le nom et l’adresse du destinataire, accompagné d’un petit message qui lui sera adressé. C’est fait pour ça les cartes postales. Pourquoi remplir l’adresse de l’expéditeur ? Pour que le destinataire puisse lui répondre s’il en a envie !

Respectez les étapes :

- L’expéditeur envoie la carte en la remettant au facteur

- Le facteur lit la carte afin de savoir a qui elle est adressée. Par conséquent il va lire non seulement les adresses de l’expéditeur et du destinataire mais aussi le message .

- Il remet la carte au destinataire.

Expliquez bien l’analogie : les principaux services WEB fonctionenet à peu de choses près comme ça. Http par exemple permet de faire circuler notre surf, nos mot de passes, mails, numéros de carte bleues … de façon ouverte et lisible à tous les intermédiaires qui acheminent le message, c’est à dire votre fournisseur d’accès internet, les routeurs, d’éventuels pirates, etc.

Étape 3 : l’enveloppe

Recommencez le scénario mais remettez une enveloppe à l’expéditeur. Il y écrira son nm et son adresse au dos et sur la face, le nom et l’adresse du destinataire. Il glisse la carte postale dans l’enveloppe. Le facteur refait son travail en lisant ce à quoi il a accès, donc moins d’information privé.

- L’expéditeur envoie la lettre en la remettant au facteur

- Le facteur lit la lettre afin de savoir a qui elle est adressée. Il sait de qui elle vient mais il ne pourra cette fois pas lire le contenu du message.

- Il remet l’enveloppe au destinataire qui lit le message.

Pour reprendre l’analogie avec INternet, le fait de mettre le message dans une enveloppe sécurise celui-ci. Cela correspond au protocole HTTPS que vous voyez souvent sur le web (le petit cadenas vert dans la barre d’addresse, c’est https s, « S » pour Secure). En https, le contenu est chiffré et aucun intermédiaire n’a accès au message.

Étape 4 : Melkiore !

Recrutez un second facteur (en CDD) il s’appellera Melkiore (à noter, prénom rare)

Donnez cette fois 2 enveloppes à l’expéditeur. Il glisse son message dans la première enveloppe et y écrit l’adresse du destinataire. Puis il glisse cette enveloppe dans la seconde et écrit sur celle-ci l’adresse et le nom de Melkiore. Il remet l’enveloppe au facteur et laissez le scénario se dérouler.

Normalement il devrait se dérouler comme suit :

- L’expéditeur envoie la lettre en la remettant au facteur

- Le facteur lit la lettre afin de savoir a qui elle est adressée. Il sait de qui elle vient mais il ne pourra cette fois pas lire le contenu du message. Et ne connaît pas cette fois le destinataire puis la lettre est adressée à … Melkiore

- Melikiore ouvre la deuxième enveoppe et l’achemine cette fois jusqu’au destinataire final.

- Il remet l’enveloppe au destinataire qui lit le message.

Demandez aux participants ce qui c’est passé pour voir si ils ont bien compris les deux avantages de cette méthode :

- Le facteur ne connaît pas le destinataire

- Melkiore ne connaît pas l’expéditeur.

Dans l’état Internet ne permet pas ce niveau de protection sans faire appel à des outils ou services tiers, voyons voir.

Étape 5 : le réseau TOR

Ha, le fameux Darknet, Deepweb, … Le réseau TOR souffre d’une image assez négative dans les médias et pourtant, c’est le seul outil simple d’utilisation qui garantit un niveau de protection élevé. Son logo est un oignon. Les différentes pelures d’oignon représentent les différentes couches de protection des données qui transitent sur Internet, exactement comme les enveloppes dans l’exercice précédent.

Téléchargez et installez le logiciel TorBrowser. Une fois installé, vous pourrez constater que le navigateur Tor n’est pas tellement différent d’un navigateur classique.

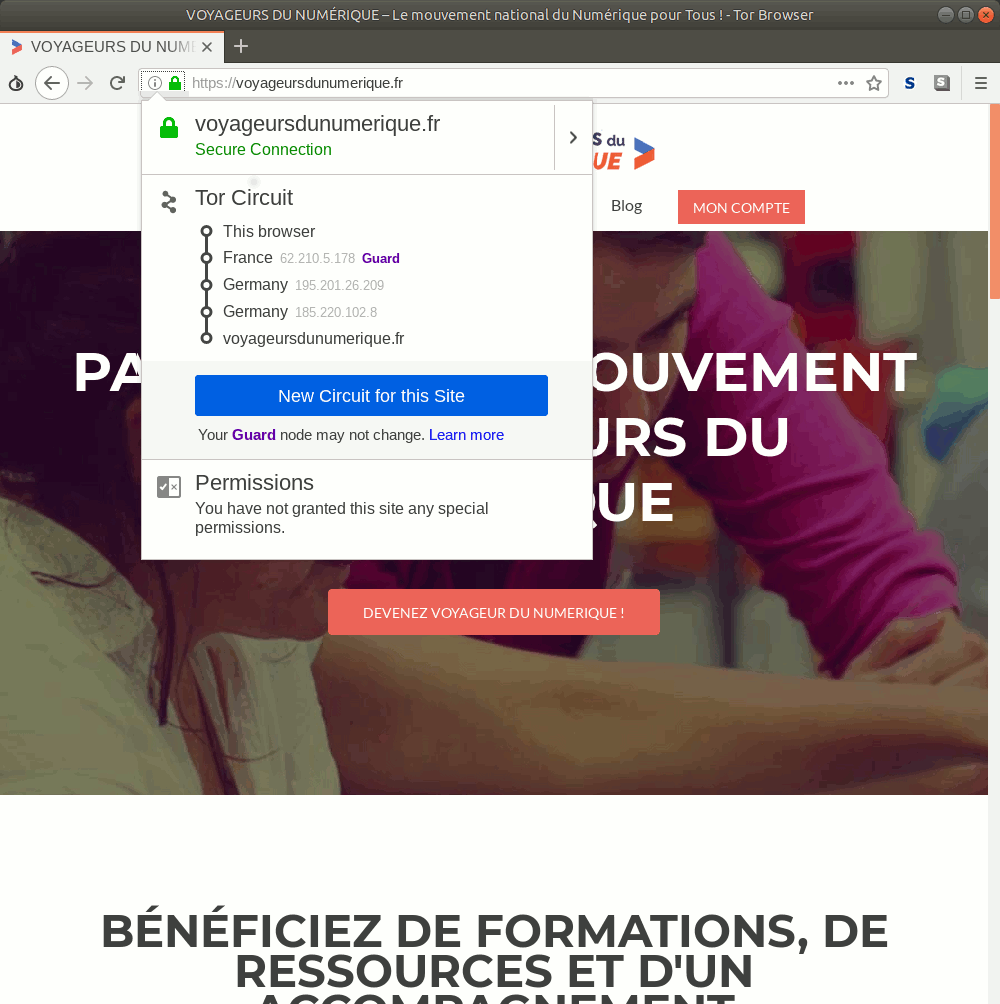

Le site les voyageurs du numérique affiché dans le navigateur Tor. En cliquant sur le cadenas on voit la liste des « facteurs ». :::

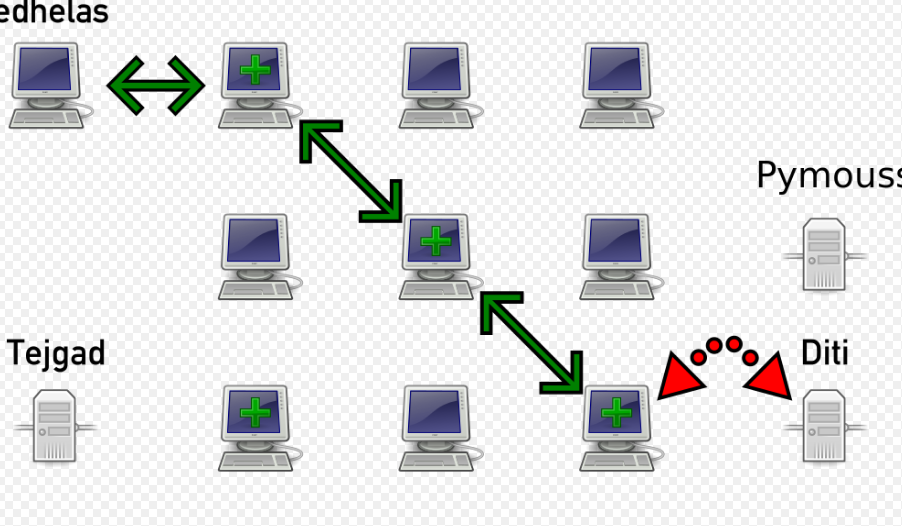

Lorsque vous lancez le navigateur Tor, toutes les informations que vous envoyez sur Internet passent par un circuit semblable à celui que nous avons suivi ensemble auparavant. Dans le schéma ci-dessous qui représente le réseau Tor, les « + » verts symbolisent les routeurs qui acheminent vos informations sur Internet. On peut les comparer aux facteurs dan le jeu précédent. Tout comme dans le jeu, les routeurs n’ont accès qu’aux informations écrite sur l’enveloppe et pas àç son contenu.

Autre avantage et non des moindres, lorsque vous utilisez le navigateur Tor, les sites que vous visitez pensent que vous êtes… ailleurs qu’en France. En effet, les différents facteurs / routeurs peuvent être situés dans le monde entier.

Pour conclure

Tor est une solution qui garantit que les facteurs / routeurs ne liront plus vos messages sur Internet.

Vous pouvez avec regret licencier nos facteurs et les remercier de leur participation !